Se você trabalha com tablet, notebook ou netbook e coloca nele muitas informações importantes deve se preocupar com o roubo ou furto do seu equipamento. Principalmente se você precisa dele a qualquer hora do dia tendo que usá-lo em ambientes públicos. Existem programas que podem ser instalados e que são uma medida preventiva para uma situação como essa. Esses programas dizem a localização aproximada do aparelho através da análise do número ip e dos pontos de acesso próximos a ele. A maioria desses softwares são pagos, mas mostrarei uma solução gratuita muito eficaz e que possui versões para Windows, Linux e MAC.

![]()

Tutorial

No caso aqui o tutorial aplica-se a uma instalação em um sistema Windows, mas a configuração do software é a mesma no Linux e no MAC.

O Prey é um software espião, gratuito, de código aberto, muito leve, que funciona da mesma forma que os trojans permanecendo oculto e por isso muitos anti-virus o identificam como tal. Isso implica também em alguns riscos durante a instalação, mas que podem ser minimizados se você tomar algumas medidas.

Antes de baixar o Prey atualize o sistema, o anti-virus e depois faça um escaneamento para ver se ele não identifica nenhuma ameaça inerte no seu sistema.

Com o sistema e anti-vírus atualizados e já tendo feito o escaneamento, vamos aos preparativos para o download do Prey. Se você tentar baixá-lo ou se durante a instalação seu anti-virus emitir um alerta, será necessário desabilitá-lo temporariamente. Isso acontece, pois como eu já havia dito, o Prey funciona como um trojan, mas nesse caso ele funcionará ao seu favor.

Dependendo do seu anti-vírus você encontrará nele alguma configuração que o desabilite por um tempo.

No MSE (Microsoft Security Essencials) por exemplo, é só abrir a interface do programa, clicar na guia configurações, depois a esquerda clique em "Proteção em tempo real", a direita desmarque a checkbox "(Ativar proteção em tempo real (recomendável)" e por fim clique em "Salvar alterações".

Para minimizar os riscos não fique navegando por aí enquanto o anti-vírus estiver desabilitado e nem conecte dispositivos de armazenamento externo como pen-drives ou câmeras até que o anti-vírus esteja com a proteção em tempo real ligada novamente. Só acesse o site do desenvolvedor do Prey para poder fazer o cadastro.

Site do desenvolvedor do Prey.

Clique no botão verde "Notregistred? Sign up!".

Na próxima página você deverá escolher "I want the free account".

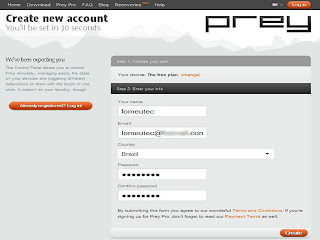

Preencha o formulário com um endereço de e-mail válido, pois a validação do cadastro será feito através de um link enviado para lá.

Depois de enviar esse formulário você vai receber um e-mail do site. Clique no link e você será enviado para a página de login. Faça o login.

Clique em "downloading and installing Prey" e o link irá redirecionar para uma página onde você poderá baixar a versão correta do Prey para o seu dispositivo.

Faça a instalação e não desmarque a checkbox. A configuração será feita agora.

Na primeira tela da configuração deixe a primeira opção marcada e clique em "Next".

Na segunda tela da configuração também é só clicar em "Next".

Na terceira tela de configuração do programa você deverá escolher a segunda opção.

Vai aparecer outro formulário. Preencha com as informações de e-mail e senha iguais as usadas no cadastro no site escolha o tipo de dispositivo corretamente.

Ao clicar em "Add device" você deverá ver uma mensagem como é mostrado na imagem abaixo.

Mas se aparecer uma mensagem como na imagem abaixo, que informa que você já ultrapassou o limite de cadastros de dispositivos, é só desinstalar o Prey e instalar novamente seguindo os mesmo passos.

Para desinstalar você terá que usar o desinstalador do próprio programa, pois ele não fica registrado no desinstalar e remover programas do Windows.

Com tudo certo, volte ao site e acesse a sua conta. Você verá que seu dispositivo foi registrado. Clique no nome dele para fazer outras configurações.

Vamos ver algumas configurações. Lá você verá, assim como é mostrado na imagem abaixo, 3 botões que vem desativados, mas que eu costumo ativar. Afinal, quanto mais informação que eu conseguir do meliante melhor não é?

Na verdade existem algumas poucas opções que eu não ativo. Por exemplo, a função "Alarm" que é muito boa para achar um dispositivo que foi perdido dentro de casa, pois emite um sinal sonoro bem alto por um certo tempo, mas que considero péssima para o caso de alguém ter se apropriado indevidamente. Isso deixaria o sujeito meio desconfiado e eu não quero que ele fique assustado, quero mais que ele fique bem tranquilo, que use bastante o netbook e me dê bastante oportunidade para pegar uma boa foto dele. Deixar que ele pense que passou a perna no trouxa aqui. É que eu não quero estragar a surpresa que a polícia vai fazer.

Pensando desse modo a função "Alert" pode assustar ainda mais. Ela coloca uma mensagem configurada por você na tela do dispositivo.

A função "Lock" eu não testei, mas pelo nome faz pensar que ela tranca o dispositivo impedindo o uso que só seria liberado através de uma senha. Péssima idéia também, porque se o sujeito não usar o dispositivo você não terá chances de obter qualquer informação sobre ele. É provável até que ele formate logo para poder usar. Aliás a formatação seria o fim de qualquer chance de obter dados através do Prey, mas existe uma jeitinho que ameniza um pouco esse problema e explicarei mais abaixo.

A opção "Secure" é importante e recomendo deixar habilitada, pois ela apaga dados de formulários de navegação como logins e senhas como as que você usa para acessar o Facebook, Gmail, Hotmail e por aí vai. Você escolhe as opções dependendo do navegador que está instalado. No caso de um cliente de e-mail, o Prey oculta as mensagens.

Depois de arrumar as configurações clique em "Save Changes" e se um dia você precisar ativar o serviço, volte ao site, acesse sua conta e nessas configurações a primeira opção "Missing" coloque "Yes" e seu dispositivo começará a ser monitorado.

Não esqueça de reativar seu anti-vírus, mas recomendo que você configure ele para não escanear a pasta de instalação do Prey e nem seu processo, pois isso pode interferir no funcionamento dele. No MSE essas opções para adicionar exceções você encontra nas configurações em "Arquivos e locais excluídos" e também em "Processos excluídos". É só adicionar o caminho "c:\Prey". O programa a ser adicionado as exceções é o "c:\Prey\platform\windows\cron.exe". Isso deve resolver.

Agora vou falar de algumas observações importantes que fiz sobre o programa. Há dois pontos cruciais que podem fazer com que o ele falhe.

O primeiro é que o sujeito que pegar indevidamente o dispositivo só poderá ser identificado se ele não fizer uma formação. Por isso é bom deixar uma conta sem senha. É que a curiosidade sempre fala mais alto, se o meliante ver que tem jeito de acessar sem formatar é muito provável que ele testará o novo brinquedinho antes.

Se você estiver preocupado como proteger seus arquivos ao mesmo tempo que deixa uma conta com acesso ao sistema é só alterar as permissões das pastas. Não sabe como fazer isso? Então olhe a publicação Bloquear acesso a pastas do Windows.

O segundo é que você só receberá as informações que precisa para identificá-lo se ele se conectar a internet e para isso só lhe restará cruzar os dedos.

Um coisa importante que observei também é que, não foi em todos os relatórios que recebi do programa, enquanto fazia a publicação, que me foi enviada uma foto tirada pela webcam. Em geral era somente a primeira foto tirada imediatamente após ligar o netbook usado nos testes, sem falar que a "janela de tempo" entre uma notificação e outra é muito longa. Mas conseguir uma foto já é um grande passo. Quem sabe você não acaba se surpreendendo com alguém que você costuma ver frequentemente. Infelizmente em ambientes públicos como escolas isso pode acontecer.

Fotos da área de trabalho também podem dar pistas. Como quando a pessoa acessa o Facebook e você pode ver quem são as pessoas que ela conhece ou até mesmo o seu perfil.

De qualquer forma devemos lembrar que essa é a versão gratuita do programa e que é lógico que deixarão as melhores funções para quem pagar por elas, mesmo assim ele cumpre o que promete. Existem outras opções pagas no mercado que mesmo depois de uma formatação o programa continua ativo. Mas um duro como eu tem que "dar seus pulos" com softwares e serviços gratuitos.

Até a próxima. ;-)